Burpsuite Intruder Moduleの詳細。

はじめに 技術交流や学習のため、違法な目的での使用はご遠慮ください。この記事のいくつかのリソースは、インターネットから来る、任意の侵害がある場合は、削除するには、モデレータに連絡してください。

I. はじめに

Burp Intruderは、Webアプリケーションに対するカスタム攻撃を自動化するための強力なツールです。Burp Intruder は高度に設定可能であり、幅広いトピックに対する攻撃を自動化するために使用されます。Burp Intruder を使用して、識別子の列挙、有用なデータの取得、脆弱性のファジングテストなど、多くのタスクを簡単に実行することができます。適した攻撃タイプはアプリケーションによって異なり、以下のようなものがあります: フラウテスト。SQLインジェクション、クロスサイトスクリプティング、バッファオーバーフロー、パストラバーサル、認証システムへのブルートフォース攻撃、列挙、パラメータの操作、隠れたコンテンツや機能の引き出し、セッショントークンシーケンスとセッションハイジャック、データマイニング、並行処理攻撃、アプリケーション層でのサービス拒否スタイル攻撃などです。

II. モジュールの説明

Burp Intruderには、主に4つのモジュールがあります。

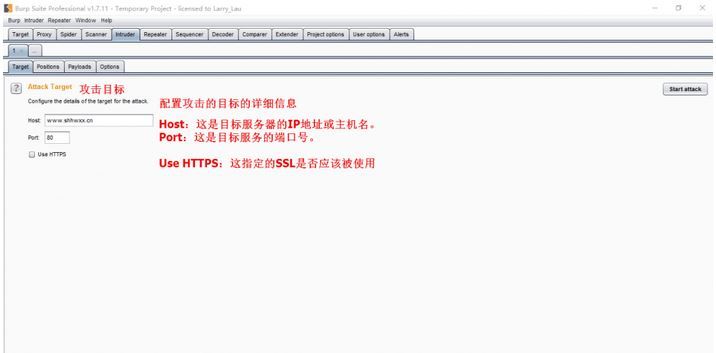

1:Targetは、攻撃対象サーバーの詳細を設定するために使用します。

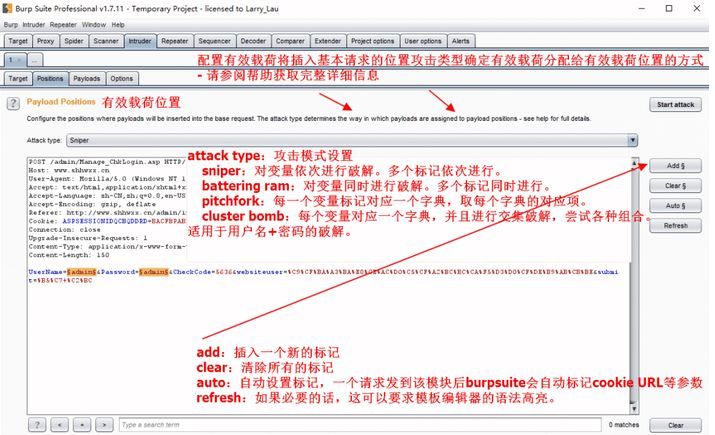

2:ポジション Payloads の挿入位置と攻撃の種類(攻撃モード)を設定します。

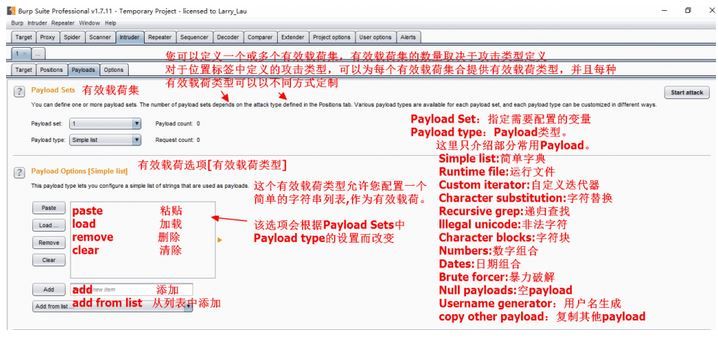

3: Payloads ペイロード、設定辞書を設定します。

4: Opetions このタブには、リクエストヘッダ、リクエストエンジン、攻撃結果、grep match、grep_extrack、grep payloads、リダイレクトが含まれます。これらのオプションは、攻撃を開始する前にイントルーダーのメインUIで編集することができ、ほとんどの設定は、攻撃時に既に実行されているウィンドウでも変更することができます。

1:ターゲット対象のオプション(ターゲットタブ)

このオプションは、ターゲットサーバーの詳細を設定するために使用されます。

2: ポジションロケーションオプション(ポジションタブ)

このオプションは、攻撃で生成されるすべての HTTP リクエストのテンプレートを設定するために使用されます:。

2 つの記号が直接テンプレートテキストの内容を含むペイロードの位置をマークするために、一対の § 文字が使用される。ペイロードが与えられたリクエストのための特別な位置に置かれるとき、§記号はその位置に置かれ、二つの記号の間に現れるテキストはペイロードに置き換えられます。ペイロードが与えられたリクエストのための特別な位置に配置されていないとき(これは"sniper"攻撃タイプにのみ適用)、その位置の§文字が削除され、それらの間に現れるテキストは変更されない。

Burp Suiteを使用して他の場所にリクエストを送信する場合、Burp Intruderは、ペイロードを最も配置したい場所を推測し、これを各URLとボディパラメータの値、および各クッキーに配置します。各タグとその間のテキストは、わかりやすいようにハイライトされています。Intruderメニューのオプションマーカーの位置を利用して、既存のパラメータ値を置き換えたり、追加したりすることができます。上のリクエストエディタでは、定義された位置の数とテキストテンプレートのサイズが表示されています。

ポジションのマーカーは、オプションのボタンで操作できます。

1. 追加 § - 現在のカーソル位置にポジションマーカーを挿入します。

2. clear § - テンプレート全体、またはテンプレートの選択された部分からポジション・マーカーを削除します。

3. auto § - これは、マーカーをどこに置けば役に立つかを推測し、適切な場所にマーカーを配置するものである。これは、通常の脆弱性(SQLインジェクション)を攻撃するために適切な場所を素早くマークし、その後、カスタム攻撃のために手動でマークするのに便利な機能です。

4.リフレッシュ - 必要に応じて、エディタ内の色付きのコードをリフレッシュします。

5.clear - エディタ全体の内容を削除します。

3: Payloads ペイロードオプション(Payloads タブ)

このオプションは、1つまたは複数のペイロードのセットを設定するために使用されます。クラスター爆弾およびピッチフォーク攻撃タイプが定義されている場合、定義されたペイロードの場所(最大8個)ごとに個別のペイロードを設定する必要があります。設定するペイロードを選択するには、[ペイロード セット]ドロップダウンメニューを使用します。

オプション1:ペイロード・セット ペイロード量タイプの設定

オプション2:ペイロードオプション [簡易リスト] このオプションは、オプション1のペイロードタイプの設定によって変化します。

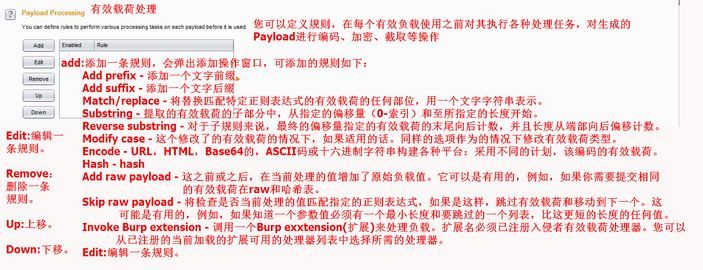

オプション3:ペイロード処理 生成されたペイロードの符号化、暗号化、傍受など

オプション4:ペイロードエンコーディング HTTPリクエストで安全に送信するためにペイロードのどの文字をURLエンコードするかを設定することができます。設定された URL エンコーディングは、ペイロード処理ルールが適用された後、最後に適用されます。ペイロードに対して grep オプションを使用すると、最終的な URL エンコードを適用する前にペイロードのエコーがないか応答をチェックできるため、ペイロード処理ルールではなく最終的な URL エンコードにこの設定を使用することが推奨されます。

4: Opetions タブ リクエストヘッダ、リクエストエンジン、攻撃結果、grep match、grep_extrack、grep payloads、リダイレクトが含まれます。これらのオプションは、攻撃を開始する前に Intruder のメイン UI で編集することができ、ほとんどの設定は、攻撃時に既に実行されているウィンドウでも変更することができます。

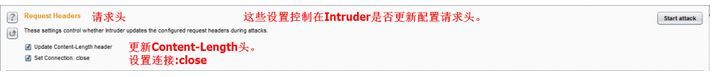

オプション 1: リクエストヘッダー これらの設定は、構成リクエストヘッダーが Intruder で更新されるかどうかを制御します。

update Content-Length header' boxをチェックすると、Burp Intruderは各リクエストのHTTP body lengthの正しい値を使用して、このリクエストのHTTPメッセージヘッダーのコンテンツ長を追加または更新します。この機能は、HTTPリクエストテンプレートのボディに可変長のペイロードを挿入することを必要とする攻撃に必要です。この HTTP 仕様では,多くのウェブサーバーと同様に,メッセージヘッダの content length を使って HTTP body length の正しい値を指定することが要求されています.正しい値が指定されない場合、対象のサーバーはエラーを返したり、不完全なリクエストを返したり、リクエスト内の更なるデータを受け取るために無期限に待機したりします。

set Connection: close」ボックスをチェックすると、Burp IntruderはHTTPメッセージヘッダの接続を追加または更新して、各リクエストの後に閉じられた接続を要求します。ほとんどの場合、このオプションは、攻撃をより速く実行することができます。

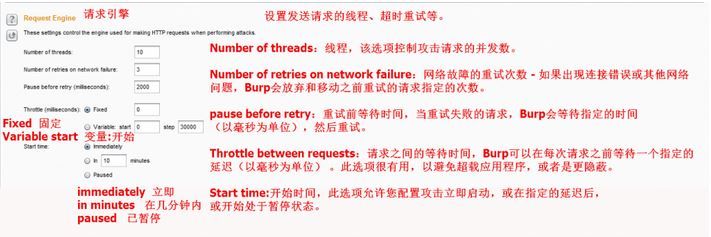

オプション2:リクエストエンジンは、リクエストを送信するスレッド、タイムアウトリトライなどを設定します。

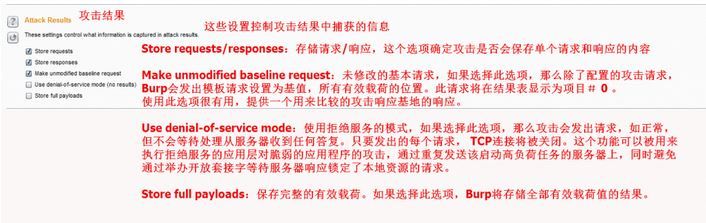

Option 3: Attack Results 攻撃結果の表示を設定します。

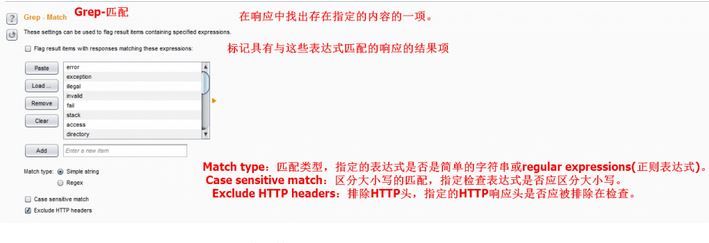

オプション 4: Grep - Match レスポンスの中で指定されたコンテンツが存在する項目を見つけます。

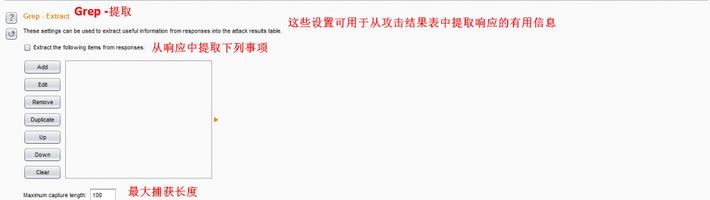

オプション5:Grep - Extract 返されたメッセージ内のコンテンツを規則性によって抽出します。

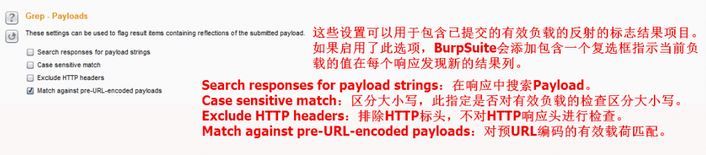

オプション 6: Grep - Payloads これらの設定は、送信されたペイロードの反射フラグ結果項目を含めるために使用できます。このオプションを有効にすると、BurpSuiteは、各レスポンスで見つかった現在のロードの値を示すチェックボックスを含む新しい結果列を追加します。

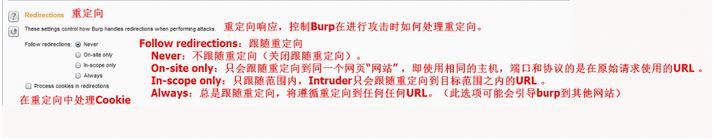

オプション7:リダイレクト 攻撃を行う際にBurpがリダイレクトをどのように処理するかを制御するリダイレクトレスポンス。

Burp Suite Intruderの4つの攻撃タイプ

Iスナイパー(スナイパーモード)

スナイパーモードはペイロードの集合体を使用し、ペイロードの位置を1つずつ使用します。 "と"2"で、以下の組み合わせで攻撃します(元データに加えて)。

攻撃NO. 場所A 場所 B11no replace22no replace3no replace14no replace2

II バタリングラム(シージハンマーモード)

ジークハンマーモードはスナイパーモードと同様、ペイロードセットを1つだけ使用しますが、スナイパーモードでは1回の攻撃でペイロードマーカーの位置が1つだけ入れ替わるのに対し、ジークハンマーモードではすべてのペイロードマーカーの位置が入れ替わるという違いがあります。

攻撃NO.の違い 場所A 場所 B111222

スリーピッチフォークモード

ピッチフォーク モードでは、複数のペイロードの組み合わせを使用することができ、各マーカー位置ですべてのペイロードの組み合わせをトラバースします。ペイロードの組み合わせ 1 の値が "1" と "2" で、ペイロードの組み合わせ 2 の値が "3" と "4" だとすると、攻撃パターンは次のようになります。

攻撃NO. 場所A 場所 B113224

クアッドクラスターボム(クラスター爆弾モード)

クラスターボムモードはストローフォークモードと異なり、ペイロードグループに対してデカルト積を行い、上記の例のように、クラスターボムモードで攻撃を行った場合、ベースラインのリクエストに加え、4つのリクエストが発生することになります。

攻撃NO. 場所A 場所 B113214323424

読み方を拡大する。

Burp Suite詳細活用チュートリアル - Intruder Module解説(1)

http://www.freebuf.com/tools/2079.html

Burp Suite 詳細使用法チュートリアル - Intruder Module Explained (2)

http://www.freebuf.com/articles/3693.html

Burp Suite 詳細チュートリアル - Intruder Module Explained (3)

http://www.freebuf.com/articles/4184.html

この記事BurpsuiteモジュールについてですBurpsuite侵入モジュール、より関連Burpsuite侵入モジュールコンテンツ、スクリプト家の前の記事を検索してくださいまたは次の関連記事を閲覧し続けるあなたは、スクリプト家をよりサポートすることを願っています!.

関連

-

近年のImagenetデータセットに基づくPytorchの画像分類モデルについてまとめる。

-

ゲートウェイ・ゲートウェイ原理の徹底分析

-

Visual Studioを使ったファイル差分比較の問題点まとめ

-

Centos7でVscodeが反応しない不具合とその解決方法

-

MacでHomebrewのイメージソースを置き換える方法

-

Visual Studio 2019 ネイティブで Azure Functions を実行できない場合の解決方法

-

TCPとUDPのプロトコルの原理と違いについての深い理解

-

[解決済み】複数のgitコミットを元に戻すには?

-

[解決済み】リソースの読み込みに失敗しました:サーバーは404(Not Found)のステータスで応答しました。)

-

DevOps、CI、CD、自動化を一挙に解説

最新

-

nginxです。[emerg] 0.0.0.0:80 への bind() に失敗しました (98: アドレスは既に使用中です)

-

htmlページでギリシャ文字を使うには

-

ピュアhtml+cssでの要素読み込み効果

-

純粋なhtml + cssで五輪を実現するサンプルコード

-

ナビゲーションバー・ドロップダウンメニューのHTML+CSSサンプルコード

-

タイピング効果を実現するピュアhtml+css

-

htmlの選択ボックスのプレースホルダー作成に関する質問

-

html css3 伸縮しない 画像表示効果

-

トップナビゲーションバーメニュー作成用HTML+CSS

-

html+css 実装 サイバーパンク風ボタン

おすすめ

-

超詳細チュートリアルのSecureCRT利用

-

Xmind無償起動方法(推奨)について

-

Jupyter notebookをベースとしたSparkクラスタ開発環境構築の詳細プロセス

-

Burpsuiteの使い方とスタートアップ 詳細チュートリアル

-

12 バックエンド管理システム開発のためのフロントエンドフレームワーク(要約)

-

[解決済み】「collect2: error: ld returned 1 exit status」とはどういう意味ですか?

-

[解決済み】git error: failed to push some refs to remote

-

C1ミッション01:ゲームアーカイブスの改造方法

-

NoVNCがVNCのリモート接続をWebベースで実現する方法

-

自律走行技術のV2X技術の紹介