[解決済み] VMware WorkstationとDevice/Credential Guardは互換性がありません。

質問

昨年からVMwareを使用していますが、今日、VMの1つを起動しようとしたら、エラーメッセージが表示されました。

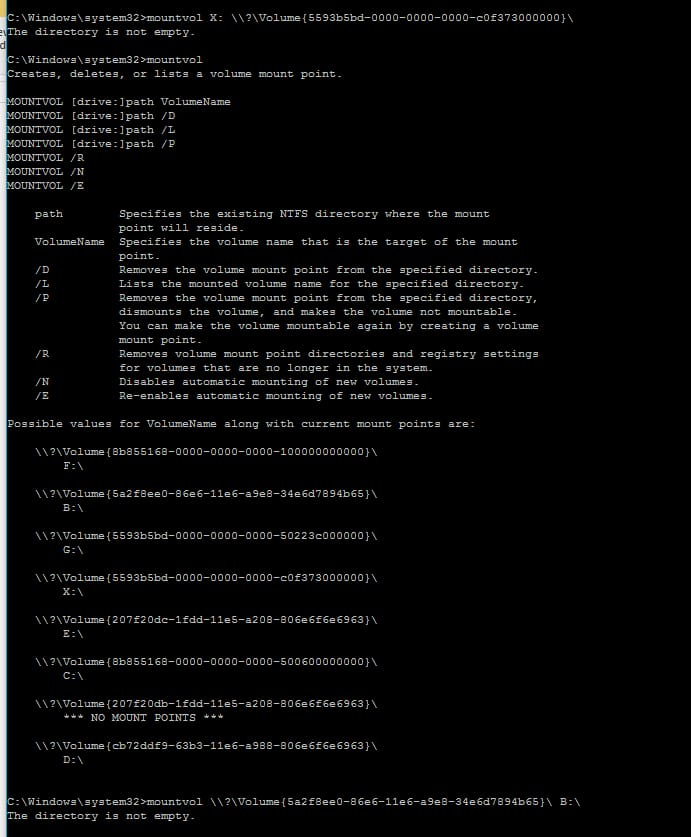

私はリンクに従い、ステップを進めました。ステップ4では、"mountvol"を使用してボリュームをマウントする必要があります。

を使用してボリュームをマウントしようとすると

mountvol X: \\?\Volume{5593b5bd-0000-0000-0000-c0f373000000}\

と表示されます。

The directory is not empty.

2GBのパーティションも作成しましたが、まだ同じメッセージです。

私の質問

ボリュームがあるにもかかわらず、空になっていないボリュームをマウントするにはどうしたらよいですか?

この Device/Credential Guard が自動的に有効になった理由と、それを取り除く方法、または無効にする方法を教えてください。

解決方法は?

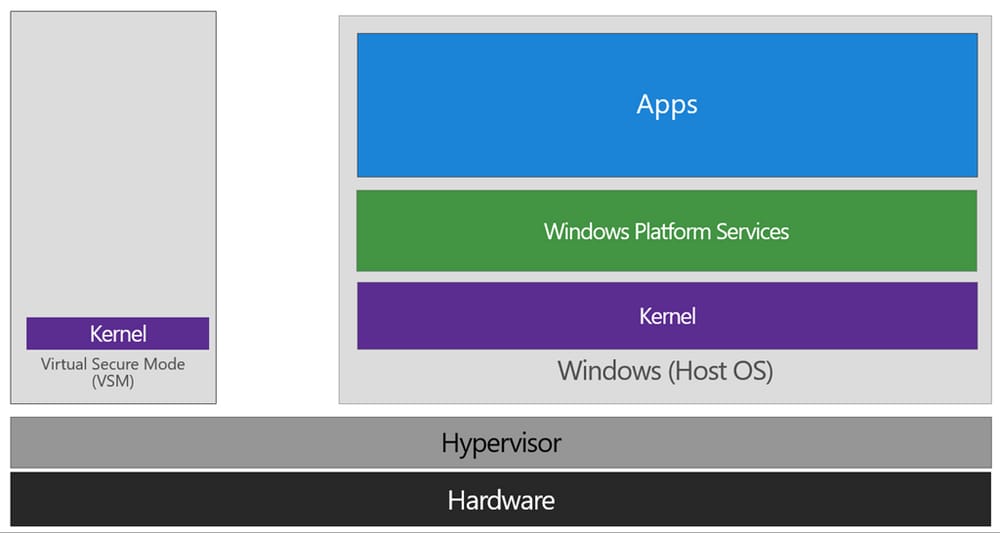

デバイス/クレデンシャルガードは、Hyper-Vベースの仮想マシン/仮想セキュアモード セキュアカーネルをホストすることで、Windows 10 の安全性をより高めることができます。

VSMインスタンスは、通常のオペレーティング・システムから分離されています。 システム機能で、情報を読み取ろうとする試みから保護されています。 そのモードでは この保護は、ハイパーバイザーがハードウェア的に支援するものです。 は、これらのメモリページを別扱いするようハードウェアに要求しています。これは 同じホスト上にある2つの仮想マシンは、同じように 互いのメモリは独立しており、ハードウェアで管理されています。 それぞれのVMが自分のデータにしかアクセスできないように制御されています。

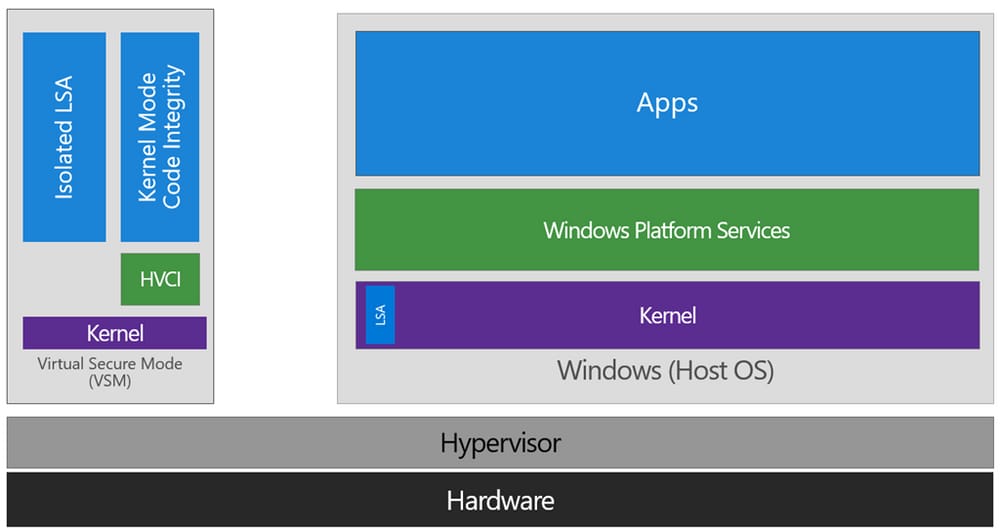

ここからは、セキュリティ保護モードを実行することができます。 を使用することができます。この記事の執筆時点では、以下の3つをサポートしています。 ローカルセキュリティオーソリティ(LSA)です。 と、カーネルモードコードインテグリティ制御機能(Kernel Mode Code KMCI) とハイパーバイザーのコードインテグリティ制御そのものです。 ハイパーバイザーコードインテグリティ(HVCI)と呼ばれるものです。

これらの機能をVSMのTrustletで処理する場合、ホストOSは は、単に標準的なチャネルとチャネルを通して通信します。 OSの中にある機能です。このトラストレット固有の 通信は許可されていますが、ホスト側の悪意のあるコードやユーザーが OSがVSMのデータを読み取ったり操作したりすることは、非常に困難です。 設定されていないシステムと比較して、より困難なものとなっています。 セキュリティ上の利点があります。

VSMでLSAを実行すると、LSAプロセスそのもの(LSASS)は ホストOSに、LSAの特別な追加インスタンス(LSAIsoという - LSA Isolatedの略)が作成されます。これは、すべての LSAへの標準的な呼び出しはまだ成功し、優れたレガシーを提供します。 と後方互換性があります。 は、LSAとの直接通信を必要とします。この点で、あなたは ホストOSに残っているLSAインスタンスは、「プロキシ」または「スタブ」です。 インスタンスで、分離されたバージョンと単純に通信します。 を規定した。

そしてHyper-VとVMware

は同時に動作しなかった

まで

2020

,

VMwareがHyper-V Platformを使用してHyper-Vと共存していた頃

を皮切りに

バージョン15.5.5

.

バージョン15.5.5以前のVMware Workstationはどのように動作するのですか?

VMware Workstationは従来、仮想マシンモニタを使用していました。 (VMM) は、特権モードで動作するため、そのモードへの直接アクセスを必要とします。 CPUと、CPUに内蔵された仮想化サポートにアクセスすることができます。 (IntelのVT-xやAMDのAMD-V)。 Windowsホストで 仮想化ベースのセキュリティ(以下、VBS)機能を使用すると、Windowsは、仮想化ベースのセキュリティ(以下、VBS)機能を追加します。 ハードウェアとWindowsの間にHyper-Vをベースとしたハイパーバイザー層があります。 VMwareの従来のVMMを実行しようとすると失敗します。 Hyper-Vでは、VMMはもはやハードウェアの仮想化にアクセスすることができません。 をサポートしています。

ユーザーレベルモニタの紹介

このHyper-VとHost VBSの互換性の問題を解決するために、VMwareのプラットフォームは、Hyper-VとHost VBSの互換性の問題を解決しました。 チームは、VMwareのハイパーバイザーを再設計し、MicrosoftのWHP APIを使用するようにしました。 これは、VMMがマイクロソフトのWHP APIではなく、ユーザーレベルで実行されるように変更することを意味します。 特権モードと、WHP API を使用して管理するように変更しました。 ハードウェアを使用するのではなく、ゲストの実行を行うこと。 を直接使用します。

これは、あなたにとってどういう意味を持つのでしょうか?

Hyper-V が有効な場合、VMware Workstation/Player を実行できるようになりました。このため のどちらかを選択する必要がなくなりました。 VMware Workstationの実行とWindows WSL、デバイスガード、クレデンシャルガードなどの機能を搭載しています。Hyper-Vが使用されている場合 を有効にすると、自動的にULMモードが使用され、VMwareを実行することができます。 ワークステーションは通常通りです。 Hyper-Vを全く使用しない場合、VMwareは、Hyper-Vを使用することを推奨します。 Workstationは賢いので、これを検知してVMMが使用されます。

システム要件

Windows Hypervisor API を使用して Workstation/Player を実行するには、以下の条件を満たす必要があります。 Windows 10 の最低必要バージョンは、Windows 10 20H1 ビルドです。 19041.264. VMware Workstation/Playerの最小バージョンは15.5.5です。

エラーを回避するには、Windows 10をVersion 2004/Build 19041 (Mai 2020 Update)にアップデートしてください。 と、少なくともVMware 15.5.5を使用することです。 .

関連

-

[解決済み] 複数のデバイスを接続しているときにADB Shellを使用するには?error: more than one device and emulator "で失敗します。

-

[解決済み] Pyuic4' は内部外部コマンドとして認識されない

-

[解決済み] コマンドプロンプトでGradleがビルドされない gradle -v

-

[解決済み] Ethereum - DAGに大きなバッファを割り当てることができません。

-

[解決済み] System cannot find the path specified "というエラーメッセージが表示される原因は何ですか?

-

[解決済み] VMware WorkstationとDevice/Credential Guardは互換性がありません。

-

[解決済み] CMD /im(タスクキル)って何?

-

[解決済み] Windowsのcmdでアクセスが拒否されるのですが、なぜですか?

-

[解決済み] CMDがカレントディレクトリとしてUNCパスをサポートしない

最新

-

nginxです。[emerg] 0.0.0.0:80 への bind() に失敗しました (98: アドレスは既に使用中です)

-

htmlページでギリシャ文字を使うには

-

ピュアhtml+cssでの要素読み込み効果

-

純粋なhtml + cssで五輪を実現するサンプルコード

-

ナビゲーションバー・ドロップダウンメニューのHTML+CSSサンプルコード

-

タイピング効果を実現するピュアhtml+css

-

htmlの選択ボックスのプレースホルダー作成に関する質問

-

html css3 伸縮しない 画像表示効果

-

トップナビゲーションバーメニュー作成用HTML+CSS

-

html+css 実装 サイバーパンク風ボタン

おすすめ

-

[解決済み] Pyuic4' は内部外部コマンドとして認識されない

-

[解決済み] コマンドプロンプトでGradleがビルドされない gradle -v

-

[解決済み] Ethereum - DAGに大きなバッファを割り当てることができません。

-

[解決済み] System cannot find the path specified "というエラーメッセージが表示される原因は何ですか?

-

[解決済み] VMware WorkstationとDevice/Credential Guardは互換性がありません。

-

[解決済み] CMD /im(タスクキル)って何?

-

[解決済み] Windowsのcmdでアクセスが拒否されるのですが、なぜですか?

-

[解決済み] CMDがカレントディレクトリとしてUNCパスをサポートしない

-

[解決済み] PowerShellを使用して管理者としてコマンドを実行しますか?